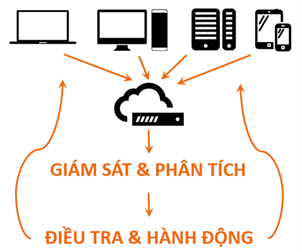

Giải pháp VEDR với những tính năng rất hữu ích, giúp giám đốc IT, SOC và MSSP (Managed Security Service Provider – Dịch vụ Quản lý An toàn thông tin) kiểm soát hoàn toàn các điểm cuối trong hệ thống thông tin như sau:

– VEDR thu thập dữ liệu (Data Collection) trên các điểm cuối một cách chi tiết, không dư thừa, và rất đáng tin cậy. Dữ liệu này giúp giám sát mọi hoạt động tại các điểm cuối, đồng thời có thể tiết kiệm tới 70% chi phí IR (Incident Responese – Ứng phó với sự cố và bảo mật) và DF (Digital Forensics – Điều tra Chứng cứ của sự cố Bảo mật) khi phát sinh sự cố.

– VEDR có thể phát hiện (Detection) các cuộc tấn công tinh vi phức tạp nhất bằng một nền tảng các chuỗi thuật toán, machine learning hoặc rule-based, phân tích những dữ liệu thu thập được và đưa ra cảnh báo về những dấu hiệu xâm nhập.

– VEDR có hệ thống điều tra (Investigation) với tìm kiếm và so sánh thông tin an ninh nhanh chóng và chính xác, trên khối dữ liệu lớn thu thập từ các điểm cuối, để phục vụ công việc IR và DF.

– VEDR có khả năng ứng phó (Response) một cách đa dạng, có thể phân lập khỏi hệ thống IT, tạm ngưng hoặc dừng hẳn điểm cuối, người dùng, tiến trình, tệp tin, và kết nối mạng độc hại bất kể lúc nào.

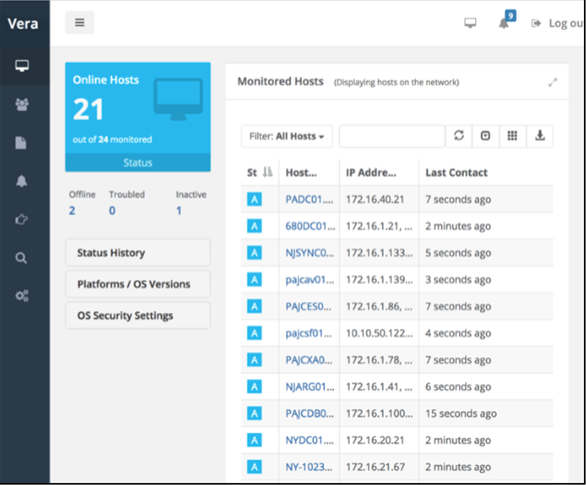

VEDR có hai cấu phần: Máy Chủ (Server) và Sensor cho Máy Trạm (Client). Máy chủ có 2 lựa chọn. Thứ nhất là có thể cài đặt nội bộ (On-premise) trong hệ thống IT của khách hàng, dành cho những khách hàng không muốn dữ liệu bị đưa ra ngoài hệ thống IT. Thứ hai là sử dụng máy chủ trên đám mây của Veramine, dành cho những khách hàng không muốn chi phí cho máy chủ nội bộ và tin tưởng vào công nghệ đám mây. Cả hai lựa chọn này đều có thể được triển khai rất dễ dàng.

Máy chủ cũng sử dụng công nghệ big data để tính toán và lưu trữ thông tin, nên cho phép mở rộng theo chiều ngang (horizontal scalibity): có thể phục vụ nhiều máy trạm hơn bằng cách lắp đặt thêm nhiều máy chủ.

Veramine Platform thu thập hiệu quả tất cả sự kiện liên quan đến bảo mật thông qua cảm biến (sensor) thông minh, và gửi những sự kiện đó tới máy chủ dùng điện toán đám mây của Veramine hoặc đến máy chủ riêng của khách hàng. Máy chủ sử dụng quá trình tự học nâng cao và thuật toán máy học để phát hiện các tấn công như thu thập mật khẩu dùng Mimikatz, khai thác lõi (kernel-mode exploits), leo thang đặc quyền địa phương (Local Elevation of Privilege – EOP), cấy mã độc vào tiến trình, xâm nhập lan tỏa trái phép và các hoạt động tấn công khác. Máy chủ hiển thị những sự kiện này bằng cả dạng thô và qua giao diện web trực quan cho phép khách hàng có thể tìm kiếm dễ dàng tất cả dữ liệu được thu thập giúp việc xử lý sự cố và chủ động điều tra được hiệu quả hơn. Một người phân tích bảo mật nhận thấy hành vi bất thường có thể dễ dàng chấm dứt hoặc tạm dừng một tiến trình riêng lẻ, cô lập một tiến trình hoặc một máy tính khỏi hệ thống mạng, chấm dứt kết nối hoặc vô hiệu hóa một tài khoản người dùng, hoặc ngăn chặn một chương trình thực thi không được tải. Cảm biến cũng hỗ trợ việc điều tra bộ nhớ bằng cách tải lên máy chủ nội dung bộ nhớ của một tiến trình cụ thể hoặc của toàn bộ một máy tính.

1, Thu thập dữ liệu

Điểm mạnh của bất kì sản phầm EDR phụ thuộc vào phạm vi và tính trung thực của khả năng quan sát và hiển thị những hành vi của các máy. Cảm biến Veramine sử dụng các thành phần ở cả mức người dùng và mức lõi hệ điều hành (kernel) để thu thập và xử lý các sự kiện hệ thống liên quan bảo mật một cách an toàn và đáng tin cậy. Veramine sử dụng nhiều kĩ thuật giảm thiểu tác động tiêu cực vào sự ổn định của hệ thống cũng như hạn chế việc các sản phẩm bảo mật khác nhận nhầm cảm biến của Veramine là một phần mềm độc hại. Cảm biến dùng cho Windows được xây dựng bởi các chuyên gia và kỹ sư lập trình ở mức lõi hệ điều hành đã từng làm việc tại Microsoft, những người đã dành hơn 20 năm điều chỉnh, phát triển và bảo đảm an toàn cho các chương trình chạy trong lõi Windows. Cảm biến được tối ưu hóa không ngừng nghỉ về hiệu suất và hiệu quả để giảm thiểu việc sử dụng tài nguyên tại điểm cuối. Sau lần chạy khởi đầu trong một giai đoạn ngắn gọn, bộ cảm biến tiêu thụ ít hơn 1% CPU. Việc chạy bộ cảm biến trên các máy ảo đám mây yếu nhất (Azure A0 hay AWS t2.nano) có ảnh hưởng không đáng kể đến hoạt động tổng thể của máy.

Veramine thu thập dữ liệu rất đa dạng, chi tiết, và phù hợp cho việc cảnh báo và điều tra trong khi vẫn phải đảm bảo dung lượng dữ liệu truyền đi nhỏ. Tất cả các dữ liệu liên quan đến an toàn hệ thống đều được thu thập như sau:

+ Tiến trình: tạo mới, mở, cấy vào (inject), truy cập từ xa, tạo luồng mới từ xa, tải (load) image, đối số lệnh (command argument)

+ Đăng kí (Registry): khóa truy cập (key access), hoạt động trên giá trị của khóa (value operation)

+ An toàn hệ thống: security token và cờ (flag), đặc quyền (privileges), bảo mật của tệp (file security), vi phạm chính sách của tệp chương trình (binary policy violations), theo dõi dịch vụ (service tracking)

+ Mạng: giao thức bao gồm TCP và UDP, các kết nối và cổng, giám sát DNS cache, truy cập URL

+ Người dùng (User): các đăng nhập, đặc quyền, sử dụng console, từ xa, hoặc cục bộ

+ SMB: phiên (session) và truy cập tệp (file access)

+ Binaries: tất cả tệp chương trình (binaries) được tải để thực hiện

- Dữ liệu được thu thập liên tục theo thời gian thực (in real time)

Liên tục thu thập mở rộng một loạt các sự kiện hành vi đầu cuối như vậy, nếu làm 1 cách đơn sơ thiếu tinh vi, sẽ làm cạn kiệt tài nguyên cả ở máy trạm và máy chủ đối với một giải pháp EDR điển hình. Veramine đã phát triển khả năng thu thập có hiệu quả những sự kiện này và lựa chọn các thông tin cần thiết một cách thông minh để gửi từ cảm biến đến máy chủ. Tất cả các chi tiết liên quan hoặc cần thiết đều được các cảm biến gửi đầy đủ đến máy chủ. Cùng như hạn chế các thông tin không cần thiết nên cảm biến cần rất ít lưu lượng mạng. Máy trạm trong điều kiện bình thường có thể chỉ gửi vài trăm kilobyte sự kiện mỗi ngày trong khi các máy trạm có nhiều event cũng chỉ gửi khoảng 100mb mỗi ngày. Khi máy trạm mất kết nối lên máy chủ, sự kiện được lưu lại và đợi cho đến khi chúng có thể được gửi tới máy chủ.

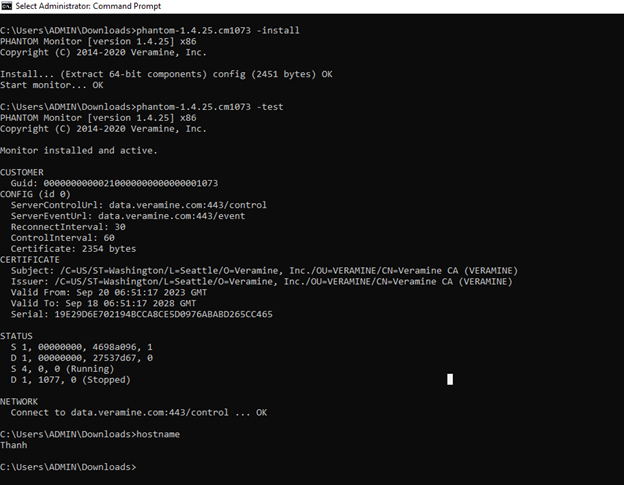

Bộ cảm biến Veramine rất dễ dàng để triển khai và quản lý. Mỗi người dùng sử dụng Veramine được cung cấp một bộ cài đặt đã được cấu hình trước. Với các thông tin tích hợp trong file cài đặt, người dùng có thể đơn giản cài đặt cảm biến như một quản trị viên trên bất kỳ máy tính nào và nó sẽ bắt đầu gửi các sự kiện – không cần cấu hình! Cảm biến được xây dựng có khả năng ngăn chặn việc bị gỡ bỏ bởi hệ thống bằng mọi cách vô tình hoặc cố ý nào. Bộ cảm biến rất dễ dừng, khởi động, khởi động lại hoặc gỡ bỏ cài đặt từ giao diện web portal.

2, Phát hiện tự động các mối đe dọa

Các luồng dữ liệu từ cảm biến được phân tích liên tục bởi máy chủ Veramine bằng cách sử dụng nhiều thuật toán dựa trên quy tắc và máy học để xác định hành vi bất thường hoặc khả nghi. Khả năng quan sát và hiển thị toàn diện vào hành vi đầu cuối có liên quan đến bảo mật cho phép công cụ phát hiện phía máy chủ tìm ra nhiều mối đe dọa an ninh mạng, bao gồm các cuộc tấn công phức tạp khó phát hiện, chẳng hạn như không sử dụng tệp mà chỉ trong các công cụ bộ nhớ.

Sức mạnh của các thuật toán liên tục được củng cố cập nhật. Veramine đặt mục tiêu có khả năng bao quát nhất trong việc phát hiện và cảnh báo những chiến lược chiến thuật và kỹ năng tấn công liệt kê trong ma trận Mitre.

Tính năng phát hiện xâm nhập cũng được hỗ trợ bởi nền tảng máy học của Veramine được thiết kế với khả năng mở rộng, nâng cấp và tương tác. Nó sử dụng công nghệ dữ liệu lớn để đánh giá dòng dữ liệu cảm biến và có thể tích hợp tất cả các kỹ thuật máy học được viết bằng các ngôn ngữ khác nhau để xử lý bất kỳ vấn đề dữ liệu nào, đồng thời cung cấp các giám sát học tập (learning) khác nhau. Ví dụ, 3 loại phát hiện sau được xây dựng dựa trên các chuỗi thuật toán máy học khác nhau:

+ Hồ sơ hoạt động của tiến trình: theo dõi các chỉ tiêu lịch sử của mỗi tiến trình theo tên tiến trình và cảnh báo về sự phân kỳ từ các định mức đã được thiết lập.

+ Lấy cắp dữ liệu ra ngoài: theo dõi lịch sử sử dụng mạng của từng tiến trình theo tên và cảnh báo về phân kỳ.

+ Theo dõi người dùng: theo dõi các mẫu hành vi đăng nhập cho mỗi người dùng và cảnh báo về sự bất thường.

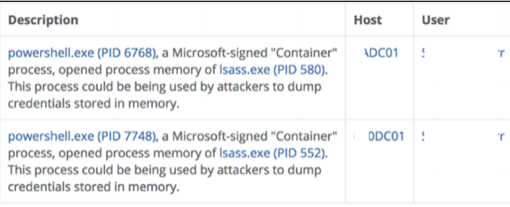

Hình sau cho thấy một mẫu phát hiện của Veramine kết quả từ một kẻ tấn công lấy trộm các chứng chỉ bảo mật trên máy tính của khách hàng sử dụng công cụ Powershell Invoke – Mimikatz. Công cụ phát hiện Veramine quan sát tiến trình Powershell.exe đã mở bộ nhớ của tiến trình lsass.exe, một trong những cảnh báo chính xác cao nhất của hành vi trích xuất mật khẩu. Kết quả phát hiện bao gồm tất cả các thông tin cần thiết để điều tra tình huống này – tiến trình đáng ngờ (powershell.exe), tiến trình đang được mở (lsass.exe), máy tính trên đó các tiến trình đã được chạy, và người dùng thực hiện tiến trình đáng ngờ. Các trang chi tiết được liên kết để xử lý và hiển thị tất cả các mô đun đã tải, mọi kết nối mạng, tiến trình mẹ, và bất kỳ tiến trình con nào, v.v …

3, Điều tra tìm kiếm dễ dàng các thông tin tấn công

Luồng dữ liệu cảm biến chắc chắn hữu ích cho việc phát hiện. Tuy nhiên, thông tin thu thập được cũng được trình bày trên giao diện web của khách hàng cùng với các thông tin hữu ích được chắt lọc, kết nối và bổ sung. Giao diện web này cho phép người dùng thực hiện các tìm kiếm đặc biệt để tìm ra các câu trả lời giúp tạo điều kiện và tăng sức mạnh cho các cuộc điều tra cũng như khả năng phản ứng với các cuộc xâm nhập và cũng cho phép tìm kiếm các mối đe dọa có hiệu quả.

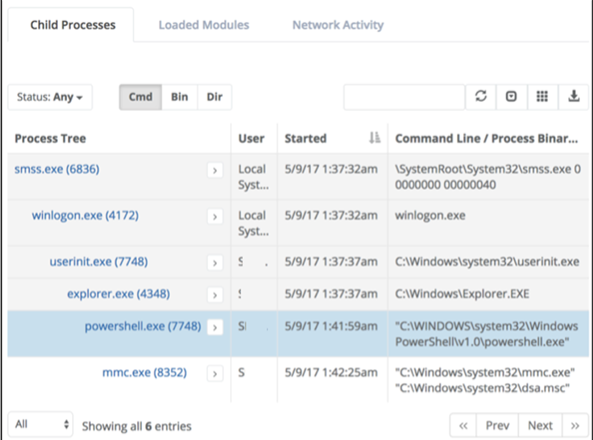

Để điều tra việc phát hiện Powershell.exe độc hại, chúng ta bắt đầu với trang chi tiết tiến trình để xem toàn bộ cây tiến trình, bao gồm bất kỳ tiến trình con nào được kích hoạt bởi powershell.exe độc đó. Hình sau cho thấy khung nhìn này.

Nhấp vào liên kết giám sát viên của tiến trình mẹ explorer.exe (PID 4348) sẽ hiển thị các tiến trình đồng đẳng khác cho tiến trình độc hại powershell.exe (PID 7748), các tiến trình được đưa ra bởi cùng một mẹ. Nó chỉ là một vài cú nhấp chuột trong giao diện Tìm kiếm tiến trình của Veramine để tìm các hoạt động liên quan đến tiến trình, chẳng hạn như sau:

+ Tất cả các tiến trình được khởi chạy trong các máy trên hệ thống bằng cùng một tài khoản người dùng đã bị xâm nhập

+ Tất cả các tiến trình được khởi chạy cùng thời gian trên cùng các máy tính như Powershell độc hại.

+ Tất cả các tiến trình con của PowerShell.exe được khởi chạy trên các máy tính của cùng một người dùng bất cứ lúc nào.

4, Ứng phó

Nền tảng Veramine cung cấp các tính năng điều khiển và phản hồi để cho phép phản hồi sự cố nhanh chóng và hiệu quả từ bảng điều khiển trung tâm. Những người giám sát và phân tích có thể gửi hành động phản ứng tới bộ cảm biến Veramine để tương tác với các tiến trình, tệp chạy, người dùng và máy tính.

Các hành động ứng phó liên quan đến tiến trình hiện đang có sẵn:

+ Tạm dừng hoặc chấm dứt bất kỳ tiến trình đang chạy.

+ Tạo và tải nội dung bộ nhớ của tiến trình lên máy chủ Veramine.

+ Ngăn chặn một tiến trình thực hiện bất kỳ kết nối mạng đi

Ngoài các lệnh xử lý riêng lẻ này, bộ cảm biến Veramine hỗ trợ khả năng tìm kiếm trên bộ nhớ thông qua các luật Yara.

Cảm biến Veramine cung cấp các hành động với tệp chạy:

+ Ngăn chặn một tệp chạy không được tải nạp bởi bất kỳ tiến trình nào.

+ Sau khi tải một tệp chạy, ngăn tiến trình được tải đó kết nối mạng đi.

+ Nền tảng Veramine cũng giữ lại một bản sao của mỗi tệp chạy được tải bởi bất kỳ tiến trình nào và làm cho tệp đó có sẵn để tải xuống từ giao diện web của Veramine.

Cảm biến Veramine cũng cung cấp một số hành động liên quan đến người dùng. Nó có thể vô hiệu hóa hoặc kích hoạt một tài khoản người dùng cục bộ hoặc ngắt kết nối một phiên đăng nhập RDP của người dùng cụ thể.

Cảm biến Veramine cung cấp các hành động liên quan đến máy tính:

+ Tắt nguồn, Khởi động lại, hoặc cho máy ngủ.

+ Ngăn không cho máy chủ thực hiện các kết nối mạng đi đến các điểm đến khác ngoài máy chủ.

+ Gỡ cài đặt cảm biến.

+ Hành động Gỡ cài đặt bộ cảm biến được đề cập cụ thể bởi vì thông qua cổng thông tin web là cách duy nhất để gỡ cài đặt cảm biến sản phẩm. Phiên bản thử nghiệm của bộ cảm biến Veramine có thể được gỡ bỏ một cách dễ dàng bằng câu lệnh command.

Với Binary bị nhiễm mã độc: Cách ly binary trên toàn mạng, chặn, quét bằng virus total.

5, Hệ thống bẫy

Veramine có khả năng đặt bẫy ở bất cứ nơi nào trên hệ thống, trên máy trạm thật hoặc trên máy ảo. Những bẫy này theo dõi được hoạt động của bên xâm nhập, và hạn chế khả năng của bên xâm nhập. Bẫy có thể làm giả chương trình, tiến trình, người dùng, credentials/passwords, drivers, binaries, mutex.

Để biết thêm thông tin chi tiết về VEDR, vui lòng liên hệ tới contact@smartnet.net.vn