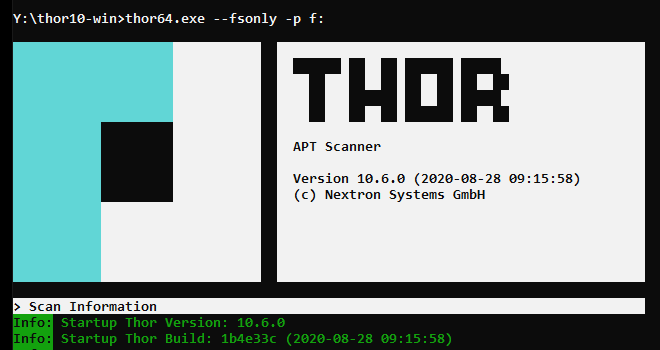

Thông tin sản phẩm

THOR là công cụ đánh giá sự thỏa hiệp phức tạp và linh hoạt nhất trên thị trường.

Các hoạt động ứng phó sự cố thường bắt đầu với một nhóm hệ thống bị xâm nhập và thậm chí một nhóm hệ thống lớn hơn có thể bị ảnh hưởng. Việc phân tích thủ công nhiều hình ảnh pháp y có thể là một thách thức.

THOR tăng tốc quá trình phân tích điều tra của bạn với hơn 17.000 chữ ký YARA thủ công, 400 quy tắc Sigma, nhiều quy tắc phát hiện bất thường và hàng nghìn IOC.

THOR là công cụ hoàn hảo để làm nổi bật các yếu tố đáng ngờ, giảm khối lượng công việc và tăng tốc độ phân tích pháp y trong những thời điểm mà việc nhận được kết quả nhanh chóng là rất quan trọng.

Trọng tâm là hoạt động hack

THOR tập trung vào mọi thứ mà Antivirus bỏ sót. Với bộ chữ ký khổng lồ gồm hàng nghìn quy tắc YARA và Sigma, IOC, rootkit và kiểm tra sự bất thường, THOR có thể xử lý tất cả các loại mối đe dọa. THOR không chỉ phát hiện các cửa hậu và công cụ mà kẻ tấn công sử dụng mà còn phát hiện cả kết quả đầu ra, tệp tạm thời, thay đổi cấu hình hệ thống và các dấu vết khác của hoạt động độc hại.

Triển khai linh hoạt

THOR không cần phải cài đặt. Bạn chỉ có thể sao chép nó vào một hệ thống từ xa, chạy nó từ mạng chia sẻ hoặc sử dụng nó trên các ổ USB mà bạn mang theo đến các hệ thống bị ảnh hưởng.

Tuy nhiên, bạn có thể triển khai nó để đánh giá sự xâm phạm liên tục bằng cách sử dụng agent ASGARD.

Tỷ lệ phát hiện ấn tượng

Tỷ lệ phát hiện ấn tượng của THOR nổi tiếng trong ngành và phù hợp với nhu cầu của những người săn lùng mối đe dọa trên toàn cầu.

Hàng nghìn chữ ký chung phát hiện các điểm bất thường, kỹ thuật che giấu và các đặc tính đáng ngờ để nhanh chóng đẩy nhanh quá trình đánh giá sự thỏa hiệp.

Nhiều tùy chọn đầu ra

THOR hỗ trợ nhiều cách khác nhau để báo cáo phát hiện. Nó viết nhật ký văn bản hoặc gửi tin nhắn SYSLOG đến hệ thống từ xa (TCP, UDP, CEF, JSON, TLS tùy chọn). Một báo cáo HTML được tạo vào cuối quá trình quét. Bạn có thể sử dụng Ứng dụng Splunk miễn phí hoặc Buồng phân tích ASGARD để phân tích các báo cáo của THOR về hàng nghìn hệ thống.

IOC tùy chỉnh và quy tắc YARA

Bạn có thể dễ dàng thêm các chỉ báo và chữ ký của riêng mình từ nguồn cấp dữ liệu về mối đe dọa, các cuộc điều tra hoặc báo cáo về mối đe dọa của riêng bạn.

Tính ổn định của hệ thống được ưu tiên cao

THOR giám sát tài nguyên của hệ thống trong quá trình quét. Nếu bộ nhớ chính trống hiện có giảm xuống dưới một ngưỡng nhất định, THOR sẽ dừng quá trình quét và thoát ra kèm theo cảnh báo. Nó tự động áp dụng điều chỉnh nếu phát hiện thấy tài nguyên phần cứng thấp và vô hiệu hóa các tính năng có thể ảnh hưởng đến độ ổn định của hệ thống.

Ví dụ phát hiện

Kết xuất thông tin xác thực

Công cụ hủy thông tin xác thực từ lâu đã được coi là cái gọi là công cụ sử dụng kép. Chỉ gần đây các công cụ chống vi-rút mới bắt đầu báo cáo chúng nhưng không phải tất cả các nhà cung cấp phần mềm chống vi-rút đều tuân theo thông lệ đó.

Tiny Web Shell

Nhiều công cụ chống vi-rút gặp sự cố khi phát hiện web shell. Điều này có thể là do nội dung của chúng có thể bị thay đổi dễ dàng và theo nhiều cách. THOR có nhiều quy tắc web shell và quy tắc săn lùng mối đe dọa nhằm phát hiện các đặc điểm đặc biệt thường thấy trong web shell.

Đổi tên PsExec

Quản trị viên thường không đổi tên các công cụ nổi tiếng – trong khi những kẻ tấn công thường xuyên làm điều đó. THOR phát hiện nhiều công cụ được đổi tên có thể được sử dụng để trinh sát, di chuyển ngang hoặc lọc dữ liệu.

Hacktool Output

Những kẻ tấn công không chỉ thả công cụ vào hệ thống cuối. Họ cũng sử dụng chúng. Việc thực thi các công cụ này để lại dấu vết trong bộ đệm và trên đĩa. THOR phát hiện nhiều tệp đầu ra được tạo bởi các công cụ hack và cho biết cách sử dụng chúng ngay cả khi tệp thực thi đã bị đối thủ xóa.

LSASS Memory Dump

Trong khi làm việc trên các hệ thống bị xâm nhập, kẻ tấn công để lại dấu vết công việc của chúng, ngay cả khi không có phần mềm độc hại hoặc công cụ hack nào liên quan. THOR phát hiện các tệp tạm thời như kết xuất bộ nhớ quy trình của quy trình LSASS, chứa thông tin xác thực và kẻ tấn công có thể sử dụng để trích xuất các thông tin xác thực này trên hệ thống từ xa.

System File Anomaly

Các tập tin hệ thống có những đặc điểm cụ thể. THOR đưa ra nhiều quy tắc phát hiện nhằm tìm kiếm sự kết hợp đáng ngờ trong các đặc điểm này. Trình đóng gói thực thi đáng ngờ, thông tin bản quyền PE, kích thước tệp và nhà phát hành chữ ký PE chỉ là một số ví dụ về những gì THOR phát hiện trong tệp hệ thống.

Use Cases

Tính linh hoạt của THOR rất nổi bật. Nó có thể được sử dụng độc lập để phân loại, điều tra trực tiếp hoặc quét hình ảnh trong môi trường phòng thí nghiệm.

THOR là công cụ hoàn hảo để làm nổi bật các yếu tố đáng ngờ, giảm khối lượng công việc và tăng tốc độ điều tra DFIR trong những thời điểm mà việc nhận được kết quả nhanh chóng là rất quan trọng.

Learn More

THOR’s Signature Set

THOR cung cấp cơ sở dữ liệu chữ ký được mã hóa lớn của VALHALLA với hơn 17.000 chữ ký YARA và các bộ IOC không được tiết lộ. Các chữ ký này bao gồm các quy tắc web shell, quy tắc bất thường, quy tắc phần mềm độc hại, quy tắc đầu ra của công cụ và công cụ hack, tập lệnh độc hại và quy tắc macro, quy tắc và quy tắc mã khai thác để khớp với sổ đăng ký và tệp nhật ký.

Hãy kiểm tra trang thống kê của VALHALLA để biết một số ví dụ về những phát hiện của THOR với tỷ lệ phát hiện phần mềm chống vi-rút thấp.

Chỉ báo tùy chỉnh và quy tắc YARA

THOR sử dụng YARA làm định dạng chữ ký chính. Cách THOR tích hợp YARA hoàn toàn tương thích với chữ ký Yara thông thường mặc dù THOR mở rộng tính năng so khớp tiêu chuẩn để cho phép các bước kiểm tra bổ sung nhất định.

Thật dễ dàng để mở rộng cơ sở dữ liệu tích hợp bằng các quy tắc và IOC của riêng bạn. Bạn có thể thêm chúng vào cơ sở dữ liệu chữ ký chỉ bằng cách đặt các quy tắc này vào thư mục chữ ký tiêu chuẩn.

Tài liệu này cung cấp cho bạn hướng dẫn trong trường hợp bạn muốn sử dụng các tiện ích mở rộng đặc biệt hoặc mã hóa chữ ký của mình trước khi triển khai.

Nhiều tính năng hơn

Rà quét Sigma

Phân tích Eventlog phân tích nhật ký sự kiện Windows cục bộ, kiểm tra IOC (ví dụ: IOC tên tệp) trong các mục nhập và áp dụng quy tắc Sigma cho từng mục nhật ký.

Rà quét từ xa

Một tính năng có tên THOR Remote cho phép bạn quét nhiều hệ thống cuối Windows từ một máy trạm đặc quyền duy nhất. Hãy coi nó như một PsExec kết hợp với sức mạnh của THOR.

Đa nền tảng

THOR chạy trên tất cả các phiên bản Windows, Linux, macOS và AIX hiện tại và nhiều phiên bản cũ hơn.

Phân tích đăng ký

Mô-đun Sổ đăng ký áp dụng tên tệp IOC và các quy tắc YARA của THOR để phát hiện Sổ đăng ký cho Sổ đăng ký và Tổ chức đăng ký đã tải.

Phân tích SHIM Cache

Mô-đun SHIM Cache phân tích nội dung của AppCompatCache trên hệ thống Windows, áp dụng tất cả IOC tên tệp, quy tắc biểu thức chính quy bất thường hoặc chỉ in ra tất cả các mục để bạn xem xét. Mô-đun này cho phép bạn phát hiện các mục nhập độc hại hoặc đáng ngờ của các chương trình đã bị đối thủ xóa từ lâu.

Mutex, Named Pipe, Event Analysis

Thiết bị cấy ghép được sử dụng bởi các tác nhân đe dọa tiên tiến gặp khó khăn hơn khi phát hiện bằng các phương pháp thông thường và yêu cầu các kỹ thuật kiểm tra phức tạp hơn.

THOR có một bộ toàn diện các giá trị Mutex, Named Pipe và Event độc hại, đồng thời làm phong phú từng trận đấu bằng siêu dữ liệu có liên quan để tạo điều kiện thuận lợi cho việc phân tích sâu hơn.

MITRE ATT&CK Coverage

Với ATT&CK Navigator và tệp JSON của chúng tôi, bạn có thể kiểm tra mức độ bao phủ của THOR đối với các phương thức tấn công tương ứng.

Liên hệ contact@smartnet.net.vn hoặc hotline +842477748886 để biết thêm thông tin về giải pháp Thor APT Scanner của Nextron-systems.