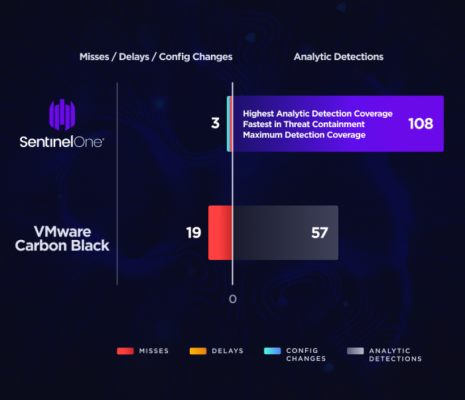

01MITRE ATT&CK:Quan sát kết quả hiệu suất VMware Carbon BlackTrong bài Đánh giá ATT&CK MITER Engenuity năm 2022 — bài kiểm tra hiệu suất của bên thứ 3 đáng tin cậy nhất trong ngành — SentinelOne đã đạt được kết quả phá kỷ lục, cung cấp khả năng bảo vệ 100% trên các hệ điều hành với khả năng ngăn chặn mối đe dọa nhanh nhất và với nhiều phát hiện phân tích nhất trong 3 năm hoạt động. Nền tảng SentinelOne Singularity đã hợp nhất chiến dịch 109 bước thành 9 cảnh báo trên bảng điều khiển, cung cấp khả năng hiển thị 99% và tự động cung cấp cho các nhà phân tích bối cảnh và mối tương quan họ cần mà không cần thiết lập bổ sung. Hiệu suất của VMware Carbon Black một lần nữa đặt câu hỏi về khả năng bảo vệ các doanh nghiệp ngày nay. Tại đánh giá năm nay, VMware Carbon Black chỉ có thể cung cấp các phát hiện phân tích cho 57 trong số 109 bước đệm và họ đã trượt hoàn toàn một bài kiểm tra bảo vệ. |

|

|

02One Platform được thiết kế để tối đa hóa thời gian của bạnTrong bối cảnh mối đe dọa ngày nay, mỗi giây trôi qua đều quan trọng. SentinelOne giúp người sử dụng dễ dàng bắt đầu và trở thành chuyên gia với một agent triển khai nhanh, duy nhất, tái tạo lại cuộc tấn công tự động bằng công nghệ Storyline ™ và khôi phục bằng 1 cú nhấp chuột hoặc tự động. Các endpoints được trang bị AI tĩnh và hành vi để đưa ra quyết định và hành động trong thời gian thực. Khách hàng của SentinelOne tăng trưởng chỉ số ROI (Return on Investment – tỷ lệ lợi nhuận ròng trên tổng chi phí đầu tư) trung bình là 353% theo báo cáo Total Economic Impact của Forrester. Ngược lại, VMware Carbon Black làm chậm khả năng ứng phó đối với các hoạt động độc hại, bởi người dùng cần phải thực hiện các thao tác điều chỉnh và truy vấn phức tạp để tìm kiếm mối đe dọa một cách thủ công. |

03Bảo vệ khỏi những gì bạn biết,và những gì bạn không biếtCác giải pháp ngăn ngừa và phát hiện tập trung vào những lỗ hổng hay phần mềm độc hại đã được biết trước chỉ nhìn thấy một phần của bức tranh toàn cảnh. Trong khi SentinelOne tận dụng công nghệ phân tích tĩnh và phân tích hành vi bằng AI để phát hiện hoạt động bất thường và các cuộc tấn công có hoặc không có kết nối cloud, VMware Carbon Black phụ thuộc nhiều vào quyền truy cập cloud và chữ ký tệp có nguồn từ bên thứ ba để xác định các cuộc tấn công. Cách tiếp cận lỗi thời này để lại những khoảng trống trong phạm vi bao phủ và khả năng hiển thị của người dùng, làm tăng thời gian dừng và khả năng tiếp xúc với các mối đe dọa zero-day. |

|

So sánh Sentinel One với Carbon Black

|

SentinelOne |

Carbon Black |

|

|

Năng lực Nền tảng |

Cần bằng tính năng giữa cách hệ điều hành: Bao gồm các phiên bản cũ và mới của Windows, macOS và Linux |

Có sự chênh lệch về tính năng giữa hệ điều hành Windows và hệ điều hành macOS, Linux: Giới hạn signature và bộ quy tắc |

|

Bảo mật toàn diện workload trên cloud: Bảo vệ cloud VMs, Docker và Kubernetes; hỗ trợ gấp 3 lần số lượng bản phân phối Linux với agent thân thiện với Dev-Ops (hoạt động trong không gian người dùng) |

Bảo vệ một cách hạn chế, không ổn định các workload: Tập trung chủ yếu vào tích hợp vSphere, hỗ trợ ít bản phân phối Linux hơn với cảm biến chạy như một mô-đun cốt lỗi |

|

|

Kết nối cloud tùy chọn: EPP và EDR tốt nhất trên thị trường, ngay cả khi offline |

Phụ thuộc vào cloud: Việc phát hiện và đánh giá lỗ hổng phụ thuộc rất nhiều vào quyền truy cập cloud |

|

|

Quản lý thiết bị USB & Bluetooth và quản lý firewall: Hỗ trợ toàn bộ thiết bị ngoại vi và trên nhiều hệ điều hành |

Kiểm soát thiết bị giới hạn chỉ hỗ trợ kết nối USB, hệ điều hành Windows |

|

|

Không quản lý được firewall |

||

|

Tự động hóa và Khôi phục |

Tái tạo lại cuộc tấn công trong thời gian thực: Các sự kiện được tự động xây dựng lại thành một Storyline có thể điều hướng dễ dàng, đưa ra các cảnh báo chính xác và theo ngữ cảnh thuận lợi cho các nhà phân tích, làm thu hẹp MTTR (Mean Time To Repair – thời gian khắc phục lỗi trung bình) |

Các sự kiện bảo mật rời rạc dẫn tới alert fatigue*: Yêu cầu tương quan và tái tạo thủ công, như đã được lưu ý trong đánh giá của MITRE *Alert fatigue: Sự mệt mỏi của người sử dụng khi phải tiếp cận với quá nhiều false positives, dẫn tới khả năng bỏ qua ngay cả khi đó là cảnh báo thật. |

|

Khôi phục dữ liệu bị tấn công bởi ransomware hoàn toàn tự động: Tự động phục hồi bằng 1 cú nhấp chuột |

“Khắc phục” một cách thủ công, theo kịch bản có sẵn: chỉ khôi phục lại các endpoints trở về trạng thái trước khi nhiễm mã độc |

|

|

Chất lượng và độ bao phủ của EDR |

Phát hiện dựa trên công nghệ phân tích tĩnh và phân tích hành vi bằng AI: Được trang bị để xử lý các mối đe dọa không xác định và các TTP mới nhất, bao gồm cả các cuộc tấn công không có tệp và cơ sở dữ liệu dựa trên bộ nhớ |

Phương pháp tiếp cận truyền thống dựa trên signature: Bỏ qua các cuộc tấn công nâng cao, khả năng của AI còn thô sơ |

|

MITER ATT&CK mapping: Tích hợp với MITER Framework để điều tra dễ dàng, trực quan hơn |

Không có MITRE ATT&CK framework mapping, ngôn ngữ truy vấn phức tạp |

|

|

Số lượng lỗi bỏ sót ít nhất, phát hiện nhiều nhất trong đánh giá MITRE ATT&CK năm 2021: Sentinel One vượt trội hơn VMware Carbon Black với tương quan gấp đôi về số lượng kỹ thuật, đồng thời số lượng sự kiện bảo mật bị bỏ sót chỉ bằng 1/5 |

Số lượng tương quan kỹ thuật chỉ bằng một nửa SentinelOne, gấp 5 số lần sự kiện bảo mật bị bỏ sót: Carbon Black đã bỏ lỡ 47 lần phát hiện (trong số những lần bỏ sót nhiều nhất đã được đánh giá) |

|

|

Có thể nâng cấp gói lưu trữ lên đến 365 ngày để lưu giữ dữ liệu EDR |

Giới hạn lưu giữ dữ liệu trong 180 ngày: Khách hàng phải báo cáo sự cố thường xuyên và gặp các hạn chế về dữ liệu API |

|

|

Dịch vụ bổ sung |

Portfolio toàn cầu về dịch vụ hỗ trợ và bảo mật được quản lý: Bao gồm 24×7 Vigilance Respond MDR & Vigilance Respond Pro MDR+DFIR được xử lý bởi các chuyên gia nội bộ, hoạt động trải dài khu vực Bắc Mỹ, EMEA và APAC |

Sử dụng phương pháp outsource đối với MDR cơ bản: Quản lý và phân loại cảnh báo do bên thứ 3 thực hiện, không có khả năng ứng phó sự cố |